Technische Eigenschaften

Definition, Bestandteile und Funktionsweise

RFID steht für „Radiofrequenz-Identifikation“ und ermöglicht über ein Funkverfahren eine automatische, sowie kontaktlose Identifikation von Objekten. RFID-Systeme werden genutzt, um Objekte automatisch zu kennzeichnen, erkennen, registrieren, lagern, überwachen und zu transportieren. Es handelt sich hierbei um eine neue Entwicklung in der Informations- und Kommunikationstechnologie, die zukünftig immer weiter Alltagsgegenstände mit Mikrotechnik ausstatten und beinahe alle Bereiche des täglichen Lebens beeinflussen wird. RFID-Systemen sind zwar digitale und automatische Identifikationssysteme (Auto-ID-Systeme), jedoch unterscheiden sie sich von den Herkömmlichen durch erweiterte Funktions- und Einsatzmöglichkeiten. Sie sind in sehr viele Varianten zu unterscheiden, aber besitzen dennoch alle dieselben drei Grundeigenschaften. Die Erste stellt die Elektronische Identifikation dar, die es ermöglicht Objekte eindeutig durch elektronische Daten zu kennzeichnen. Zweiteres ist die kontaktlose Datenübertragung, die es gestattet Objektdaten zur Identifikation drahtfrei über einen Funkfrequenzkanal auszulesen und die letzte gemeinsame Eigenschaft ist das Senden auf Abruf, wobei ein gekennzeichnetes Objekt nur bei Abruf eines vorgesehenen Lesegeräts Daten aussendet. Doch von den technischen Eigenschaften abgesehen, besteht jedes RFID-System zumindest immer aus zwei wesentlichen Bestandteilen.

Aufbau und grundsätzliche Funktion von RFID-Systemen

Energieversorgung

RFID-Tags werden in Aktive und Passive unterschieden. Die Passiven benötigen keine interne Energiequelle, denn beim Lesevorgang wird der RFID-Tag mit Hilfe einer großflächigen Spule, die als Antenne dient, durch eine induktive Kopplung vom Lesegerät über Funk mit Energie versorgt, wobei die induktive Kopplung als Bauweise für RFID-Systeme am meisten verwendet wird. Zur Energieversorgung erzeugt die Antennenspule des Lesegeräts ein starkes magnetisches Feld, das an der Empfängerantenne des Transponders eine Spannung hervorruft. Dies ist die Energiequelle. Aktive Tags hingegen benötigen eine Batterie, die Energie produziert. Diese dient jedoch nicht der Datenübertragung, sondern ausschließlich der Versorgung mit Energie. Die aktiven Transponder befinden sich solange im Ruhestand bis ein Lesegerät ein Aktivierungssignal empfängt. Ansonsten senden sie keinerlei Informationen aus. Um Daten zu übertragen wird auch hier ein magnetisches Feld erzeugt. Durch ihre Batterie sind die aktiven Funkchips schwerer, teurer in ihrer Herstellung und haben eine kürzere Lebensdauer, aber verfügen über eine höhere Senderreichweite.

Frequenzen

Kenngrößen von RFID-Technologien

Eine entscheidende Problematik bezüglich der Entwicklung von international einsetzbaren RFID-Systemen besteht in den nicht einheitlichen Vorschriften für die Frequenzregulierung. Die International Organization for Standardization (ISO) hat derzeit schon einige Normen betreffend der Transpondertechnologie verabschiedet und diese Standards bestimmen über die Frequenzen, Übertragungsgeschwindigkeit, Protokolle und Kodierung der RFID-Systeme. In Europa ist für die Vereinheitlichung von Standards das European Telecomunications Standards Institute (ETSI) zuständig.

Reichweiten

Die Sendereichweiten von RFID-Systemen lassen sich in drei Klassen unterteilen, wobei sich die im Folgenden aufgeführten Reichweiten lediglich auf aktive Lesegeräte und Schreibprozesse beziehen. Man unterscheidet zwischen Close-Coupling-, Remote-Coupling- und Long-Rage-Systemen.

Close-Coupling-Systeme sind mit einer Sendereichweite von maximal einem Zentimeter ausgestattet, sodass der Transponder exakt platziert werden muss, damit man ihn auslesen kann. Der Tag wird hier in das Lesegerät eingesteckt oder auf eine Oberfläche gelegt, die dafür vorgesehen ist. Aufgrund dessen eignen sie sich für die Anwendung in kontaktlosen Chipkarten mit Zahlungsfunktion oder bei Zugangskontrollen. Des Weiteren funktionieren die Close-Coupling-Systeme mit beinahe jeder Frequenz. Remote-Coupling-Systeme verfügen über einen Sendebereich von bis zu einem Meter. Transponder mit dieser Sendereichweite stellen 90 % aller verkauften RFID-Systeme dar. Der Frequenzbereich liegt normalerweise bei weniger als 134 KHz und 13,56 MHz. Mit 13,56 MHz ist eine schnelle Datenübertragung (106 kBits/s) möglich und diese Frequenz eignet sich gut für einfache Signalverschlüsselungen. Die Reichweite eines Long-Range-Systems beträgt bis zu 30 Metern. Bei Gebrauch einer besonders hohen Frequenz sind sogar Reichweiten bis zu einem Kilometer realisierbar. Generell verwendet man in dieser Kategorie Frequenzen zwischen 868 MHz und 2,45 GHz.

Speichervolumen

RFID-Systeme verfügen über unterschiedliche Speichervolumen und können von Low-End-Systemen bis hin zu Hign-End-Systemen eingestuft werden. Die Differnz kann von einem 1-Bit-Transponder bis zu einem Mikroprozessor reichen, dessen Speicherkapazität sogar 100 kByte betragen kann. 1-Bit-Transponder aus dem Low-End-Bereich zeigen ausschließlich das Vorhandensein oder das Fehlen einer Markierung an und sind somit auf zwei Zustände begrenzt. Zu dieser Technologie lassen sich beispielsweise Diebstahlsicherungen zuordnen. Aber zu dem Bereich der Low-End-Systeme gehören ebenfalls die so genannten Read-only-Transponder. Diese sind mit einem Mikrochip ausgestattet, der das Auslesen mittels eines Lesegeräts ermöglicht. Jedoch sind diese Mikrochips nicht beschreibbar. Der vorhandene ROM-Speicher (Read Only Memory) enthält nur einen fest codierten Satz von Informationen, der weder elektronisch noch optisch veränderbar ist. Daraus ergibt sich, dass variierende Informationen, die mit dem Transponder in Verbindung gebracht werden sollen, auf einer zusätzlichen Datenbank gespeichert werden müssen. Wird beispielsweise eine gespeicherte Seriennummer aus dem Transponder ausgelesen, können passende Informationen aus der Datenbank abgefragt werden. Read-only-Transponder können aufgrund ihrer Technologie winzige Maße annehmen und sind kostengünstig in ihrer Herstellung. Jedoch kann durch das geringe Speichervolumen nie mehr als ein Transponder gleichzeitig ausgelesen werden.

Read-Write-Systeme verfügen über eine mittlere Leistungsfähigkeit und besitzen einen beschreibbaren so genannten EPROM-Speicher (Erasable Programmable ROM). Dieser ist auf elektronischem Wege programmier- und löschbar. Diese Gattung von RFID-Systemen ermöglicht die Implementierung von einfachen Verschlüsselungsverfahren und zudem die Unterstützung von Antikkollisionsverfahren. Auf diese Weise kann ein Lesegerät trotz mehrerer Transponder, die sich im selben Sendebereich befinden, diese einzeln auslesen ohne dass unterschiedliche Daten sich überschneiden. Hierzu wird das gesamte im Frequenzkanal zur Verfügung stehende Übertragungsvermögen nachfolgend auf die einzelnen Transponder verteilt.

Unter High-End-Systemen sind hauptsächlich kontaktlose Chipkarten von Bedeutung. Diese besitzen einen Mikroprozessor und ein Betriebssystem. Da die Produktionskosten ziemlich hoch sind, werden sie überwiegend in Bereichen eingesetzt, wo es sich finanziell auch bezahlt macht, wie beispielsweise in Zahlungssystemen.

Gehe zu: Themenauswahl, Informationen zum Text

Anwendungsbereiche

RFID beeinflusst mittlerweile aufgrund des technischen Fortschritts und die damit einhergehenden Leistungssteigerungen sowie durch neue kostengünstigere Prozessor-produktionsverfahren zahlreiche Anwendungsgebiete. Einsatzmöglichkeiten von RFID- Systemen sind sehr vielfältig und lassen sich nahezu in allen Wirtschaftssegmenten identifizieren. So nimmt die Palette der diskutierten Anwendungsgebiete stetig zu. Bislang verhinderten die hohen Implementierungskosten eine weit verbreitete Nutzung der Technologie. Zum finanziellen Aufwand der RFID-Technologie zählen Kosten für die Hardwarebeschaffung, die zusätzlichen Softwarekomponenten und die Aufwendungen einer organisatorischen Anpassung an veränderte Geschäftsprozesse. Grundsätzlich ist der Einsatz von RFID-Systemen überall dort geeignet, wo auf automatischem Wege gekennzeichnet, erkannt, registriert, gelagert, überwacht oder transportiert werden muss.

Wirtschaft

- Handel

Der Einsatz der Transpondertechnologie bietet vor allem im Handel 2 Vorteile: Lager- und Kapitalbindungskosten können reduziert und Personalkosten eingespart werden. Eines der wichtigsten Anwendungsgebiete von RFID-Systemen betrifft das „Supply Chain Management“, das aus einem Zusammenschluss vieler Unternehmen besteht, die durch Abstimmung ihrer Arbeitsaufgaben die Steuerung und Überwachung der Lieferkette eines Produkts optimieren wollen. Darüber hinaus stellen die RFID-Chips vor allem eine Weiterentwicklung der bisherigen Barcodes bzw. Strichcodes dar. Ebenso wie beim Barcode wird auch auf einem RFID-Chip lediglich ein Produktcode gespeichert, hier allerdings in elektrischer Form. Daher wird er auch elektronischer Produktcode (EPC) genannt. Dieser muss nicht mehr durch einen Scanner maschinell abgetastet, sondern kann kontaktlos ausgelesen werden. Beim Auslesen an der Kasse wird der Code mit den entsprechenden Produktdaten in der Produktdatenbank abgeglichen.

Intelligenter Einkaufswagen

- Verkehr und Automobilindustrie

RFID- Systeme lassen sich auch im Verkehr und der Automobilindustrie vielfältig anwenden. So zum Beispiel im Bereich der Wegfahrsperre von Kraftfahrzeugen. Dabei befindet sich ein Transponder im Fahrzeugschlüssel, dessen Daten im eingesteckten Zustand über ein Lesegerät im Zündschloss ausgelesen werden. Zieht der Fahrer den Schlüssel aus dem Schloss, ist die gesamte Elektronik blockiert. Ein Kurzschließen des Pkws ist nicht mehr möglich. Der Transponder stellt also mit seinem abgespeicherten Code das ergänzende Schlüssel-Element des Fahrzeugschlüssels dar. Darüber hinaus können RFID-Systeme dabei helfen, Kleinkinder auf dem Beifahrersitz bei Autounfällen vor Verletzungen durch Airbags zu schützen. Hierzu wurde ein Kindersitz mit einem RFID-Chip entwickelt. Installiert man den Sitz, so erkennt ein Lesegerät dies im Auto und sendet eine Information an die Bordelektronik, wodurch der Airbag bei einer Kollision nicht mehr vollständig aufgepumpt wird.

Auch im Bereich der Gepäckabfertigung der Luftfahrt finden RFID-Transponder Anwendung. Hierbei wird jedes Gepäckstück des Passagiers beim Einchecken mit einem RFID-Chip versehen, was eine Steuerung und Verfolgung ihrer Beförderung möglich macht. Dazu erfassen entsprechende Lesegeräte die Transponder entlang des gesamten Transportweges, wodurch weniger Gepäckstücke verloren gehen.

- Pharmazeutische Industrie

In der Arzneimittelindustrie können RFID-Systeme verwendet werden, um Medikamente leichter zu lokalisieren und Fälschungen und Verlust zu vermeiden. Die Zahl der gefälschten Medikamente am Markt nimmt zu, weswegen eine eindeutige Identifikation der Medikamentenschachtel und ihr nachvollziehbarer Weg durch die „Supply Chain“ (die Lieferungskette) vom Hersteller bis zum Patienten gefordert wird. RFID ist hier als Identifikationstechnologie sehr nützlich. Schwerer fälschbar als Barcodes und gleichzeitig besser lesbar, wird nicht nur die Authentifizierung des Medikaments ermöglicht, sondern auch ein Profit für die Logistikprozesse. Weitere Vorteile sind, dass Hersteller ihren Patienten Originalmedikamente garantieren können, graue Märkte transparent werden und sich dadurch eliminieren lassen, Fälschungen spätestens in der Apotheke identifizierbar und ausgesondert werden.

Öffentliche Einrichtung und Verwaltung

- Bibliotheken

RFID-Tags in Büchern

- Gesundheitswesen

Auch im Gesundheitswesen sind strukturelle Veränderungen zu beobachten, die den Einsatz der RFID-Techologie befördern. Beispielsweise können in Krankenhäusern die Patienten mit einem Transponder, der in ein Armband integriert ist, versehen werden, um ihre Identität und Behandlung festzustellen und medikamentöse Falschbehandlungen auszuschließen. Auf dem Transponder wird die Patientennummer gespeichert, die der behandelnde Arzt mit einem Personal Digital Assistant (PDA) auslesen kann. Dadurch wird eine verschlüsselte Verbindung zum Zentralcomputer des Krankenhauses hergestellt und dem Arzt wird beispielsweise die Krankengeschichte des Patienten angezeigt. Außerdem kann die Auslastung der Geräte mit Hilfe der Patientenarmbänder besser geplant und koordiniert werden. Darüber hinaus werden Kennzeichnungssysteme zur Gewährleistung der Qualität von medizinischen Produkten erprobt. So zeichnen an Blutbeuteln angebrachte aktive Transponder eventuelle Temperaturabweichungen auf und beugen einer Schädigung des Patienten durch die Verabreichung verfallener Blutprodukte vor. Auch die Überwachung der Wäschereinigung, sowie die Wartung von Betten, wie auch die Anbringung von RFID-Tags an das Operationsmaterial, um ein Vergessen dieser im Körper des Patienten auszuschließen, sind weitere Beispiele der vielfältigen Einsatzmöglichkeiten.

- Freizeit

Die Verwendung von RFID - Technologie im Bereich der Freizeit ist besonders vielfältig. Von RFID - Armbändern zur Verfolgung von Kindern in Freizeitparks über Mini-Transponder an den Schnürsenkel der Marathonläufer zur genauen Zeitmessung und Betrugsvorbeugung, bis hin zu RFID-Eintrittskarten für Konzerte, Museen, Sportevents (bekanntes Beispiel: Fußball WM 2006) und Ski-Lifte: die Unterhaltungsbranche bietet zahlreiche Möglichkeiten im Bereich der RFID-Anwendungen. Den Kunden werden größerer Komfort, kürzere Warteschlangen und erhöhte Sicherheit versprochen. Insgesamt wird durch RFID in Tickets die Einlasskontrolle tatsächlich beschleunigt, doch wird auch die Möglichkeit geschaffen, die Teilnehmer einer Veranstaltung zu verfolgen. Mit Antennen an den Eingängen zu Räumen können Protokolle erstellt werden, wo und mit wem jemand war, was er sich angesehen oder angehört hat, mit wem er sich unterhielt. Durch zusätzliche Videoüberwachung in vielen Tagungszentren und Stadien können schnell Verknüpfungen mit per Funk ausgelesener Identität hergestellt werden. Mit diesen Daten kann das Freizeitverhalten erfasst und ausgewertet werden.

- Identitätspapiere und Zugangskontrolle

Seit dem 1.11.2005 enthalten die neuen elektronischen und biometriegestützten EU- Reisepässe (ePässe) in Deutschland einen Mikrochip. Auf diesem ist unter anderem das digitale Foto gespeichert, ab März 2007 sollen zwei Fingerabdrücke folgen. Diese Vorkehrungen sollen zur Fälschungssicherheit der Ausweisdokumente und somit auch zur Bekämpfung der organisierten Kriminalität und des internationalen Terrorismus beitragen. Andererseits sehen Datenschützer eine Gefahr für demokratische Grundrechte in der Möglichkeit die Chips in den Ausweisen zu entschlüsseln, z.B. bei einer Demonstration, bei der ein Lesegerät innerhalb von Sekunden alle Teilnehmer erfassen könnte ohne dass diese es merken. Unbemerktes Auslesen der Daten soll allerdings nicht möglich sein. Für den Zugriff von auf dem Chip gespeicherten Daten ist ein Schlüssel notwendig. Dieser befindet sich in der maschinenlesbaren Zone des Ausweises. Die MRZ (Maschine Readable Zone) ist nur optisch lesbar. Es ist also ein direkter Zugriff auf den Pass erforderlich. Andere Fragen sind aber immer noch ungelöst. Obwohl laut dem EU-Einführungsbeschluss keine zentrale Datenbank der Pässe und Ausweise der EU geschaffen werden darf und alle Stellen, die Zugriff auf den Chip haben, in ein Register aufgenommen werden sollen, um eine Zweckentfremdung der Informationen zu verhindern, zweifeln Kritiker dennoch darüber, ob eine Kontrolle darüber möglich ist, was die Staaten, in die man einreisen will, mit den erfassten Daten machen.

RFID - Technologie findet ihren Einzug auch zunehmend in den Uni-Alltag. In immer mehr Universitäten und Fachhochschulen, wie in der TU Berlin, der Ludwig Maximilians Universität und der Technischen Universität, beide in München, sowie der Universität Bielefeld werden die Studierendenausweise mit Chips versehen, die meist in den Bibliotheken und in der Mensa ausgelesen werden, indem die Ausweise in die Nähe des Lesegeräts gehalten werden. Bei Installation der RFID-Leseantennen in den Türrahmen würde es jedoch zur totalen Überwachung kommen: dann könnte man nachvollziehen, welche Bücher der einzelne Studierende liest, ob er überhaupt Vorlesungen besucht oder wie oft er zu spät kommt.

Auch manche Firmenausweise werden mit RFID-Funkchip ausgestattet. Die RFID-Gegner sehen dabei erhebliche Konsequenzen für die Privatsphäre der betroffenen Personen. Mit Leseantennen könnte das Management Informationen über jeden Schritt des Angestellten erhalten, ob darüber mit wem man sich unterhalten hat, wie lange man auf der Toilette war – und sogar, ob man sich hinterher die Hände gewaschen hat. Die Bedenken sind nicht völlig realitätsfern, denn es existiert bereits das Produkt „iHygiene“, das die Händewaschgewohnheiten von Angestellten mit RFID-Ausweisen überwacht.

Seit April 2005 setzt auch die Bundesbahn in der „Bahncard 100“ (eine BahnCard, mit der man 1 Jahr kostenlos mit der Bahn fahren kann) RFID- Chips ein. Die Fahrten werden zwar nicht automatisch erfasst, da man keine Tickets mehr einlöst, aber bei einer Aufstellung von RFID-Lesegeräten an den Bahnsteigen würden die Antennen die Kunden automatisch und unbemerkt erfassen. Verbunden mit der auf den Bahnhöfen üblichen Videoüberwachung kann man Bewegungsprofile erstellen und anonymes Reisen unmöglich machen. Die Kritik der Datenschützer bezieht sich in diesem Fall besonders darauf, dass die Kunden weder über den Einsatz von RFID informiert wurden noch eine Wahlmöglichkeit hatten, sich für eine Bahncard ohne den Chip zu entscheiden. Ab Februar 2004 werden RFID- Chips auch in den Dauerfahrkarten des Verkehrverbundes Rhein-Ruhr (VRR) eingesetzt.

- Tierkennzeichnung

Auslesen des im Ohr der Kuh befindlichen RFID- Chips

- Mauterfassung

RFID-Chips können auch zur Mautgebühren-Erhebung verwendet werden. Zu diesem Zweck werden in der Regel aktive Transponder in Form von Plaketten hinter der Windschutzscheibe angebracht. Angewendet wird es bereits in einigen US- Bundesstaaten sowie in Österreich.

- Militär

Um die Steuerung des Nachschubs zu verbessern, setzt das US-amerikanische Verteidigungsministerium die RFID-Technologie zur Verwaltung von Beständen und fordert von seinen Lieferanten Ausrüstung der Sendungen mit den Mikrochips. Auch werden vom US-Militär Tests mit RFID in Verbindung mit dem Global Positioning System (GPS) gemacht. Dadurch soll der Standort von Objekten weltweit genau bestimmt werden können.

Forschung und Entwicklung

Auslesen des im Baum befindlichen RFID- Chips

Eine Honigbiene mit Montiertem RFID- Chip

Implantation in den menschlichen Körper

Ein Besucher des Baja Beach Clubs lässt sich einen RFID- Chip unter die Haut einpflanzen

Gehe zu: Themenauswahl, Informationen zum Text

Datenschutz, Gefahren und Vorkehrungen

Die Sicherstellung des Datenschutzes steht durch informationstechnologische Fortschritte vor neuen Herausforderungen. Neue Technologien sollen das Leben bereichern, Prozesse vereinfachen und sie sollten nicht zu sehr durch rechtliche Bestimmungen in ihrer Entwicklung beschränkt werden. Allerdings wurde bezüglich RFID-Systemen in der öffentlichen Diskussion auch die Frage aufgeworfen, ob die RFID-Technologie Einschränkungen für das Recht der Bürger auf informationelle Selbstbestimmung mit sich bringt. Verbraucherschützer befürchten, dass gesammelte Daten ohne Wissen der Bürger beliebig miteinander verknüpft werden. Darin liegt eine der vielen Gefahren der RFID-Technologie, auf die in diesem Kapitel eingegangen werden soll.

Datenschutz

Das Bundesdatenschutzgesetz (BDSG) soll jeden Bürger vor der Beeinträchtigung von Persönlichkeitsrechten, die durch den Umgang anderer mit seinen personenbezogenen Daten entstehen kann, schützen. Also nur wenn bei RFID-Anwendungen personenbezogene Daten betroffen sind, gelten folgende datenschutzrechtliche Vorschriften, die hier nur zusammenfassend in ihren Hauptaussagen dargestellt werden (ausführlichere Informationen sind hier zu finden):

- Jeder Datenverarbeiter sollte vor der Einführung von RFID-Tags, die mit personenbezogenen Daten verknüpft sind, zunächst Alternativen in Betracht ziehen, die das gleiche Ziel ohne die Erhebung von personenbezogenen Informationen erreichen.

- Falls der Datenverarbeiter darlegen kann, dass personenbezogene Daten unverzichtbar sind, müssen diese offen und transparent erhoben werden.

- Personenbezogene Daten dürfen nur für den speziellen Zweck verwendet werden, für den sie ursprünglich erhoben wurden und sie dürfen nur so lange aufbewahrt werden, wie es zur Erreichung dieses Zwecks erforderlich ist.

- Soweit RFID-Tags im Besitz von Personen sind, sollten diese die Möglichkeit zur Löschung der gespeicherten Daten oder zur Deaktivierung bzw. Zerstörung der RFID-Tags haben.

Der Betroffene hat ein Recht auf Offenlegung der über ihn gespeicherten Daten. Nur so ist es ihm möglich, eventuelle Löschungsansprüche geltend zu machen. Um von seinen Auskunftsrechten Gebrauch machen zu können, muss der Betroffene von einer Datenerhebung benachrichtigt werden. Es bestehen deshalb Benachrichtigungspflichten der verantwortlichen Stellen.

Gefahren für die aktive Partei

Dass die neue RFID-Technologie, die in so vielen Bereichen genutzt werden kann, neben den vielen positiven Aspekten auch Negative beinhaltet, wurde bei der Vorstellung der Anwendungsgebiete bereits ansatzweise aufgezeigt. Nun sollen die Gefahren, die der Einsatz von RFID mit sich bringt, näher betrachtet werden, wobei zwischen den Gefahren für die aktive und die passive Partei unterschieden wird.

Aus der Perspektive der aktiven Partei, die das RFID- System betreibt, geht die Gefahr von der passiven Partei, also Angestellten, Kunden oder auch einer Drittpartei wie Konkurrenten oder Wirtschaftsspionen aus. Besonders die Kommunikationsspionage, Inhalts- und Identitätsfälschung sowie Beeinträchtigung des Datenaustauschs zählen hier zu den Bedrohungen.

- Kommunikationsspionage

Die auf dem RFID-Tag gespeicherten Daten können mit Lesegeräten durch Auffangen und Dekodieren der Funksignale über die Luftschnittstelle abgehört werden. Die Abhörmöglichkeit wird unter anderem von der Reichweite von RFID-Systemen beeinflusst. Die aktive Kommunikation lässt sich nur aus kleinen Abständen von wenigen Zentimetern bis maximal 1,5 m abhören. Bei der Passiven jedoch handelt es sich um eine Reichweite von bis zu mehreren Metern. Damit ist eine Abhörmöglichkeit gegeben, die eine Gefahr für die Verwender von RFID darstellt, da Industriespionage durch Konkurrenten in den Vordergrund tritt mit der sich Wettbewerbsvorteile erschleichen lassen.

- Inhaltsfälschung

Durch unautorisierten Schreibzugriff auf den Chip können die darauf gespeicherten Daten verändert oder neue unzutreffende Informationen eingespeist werden. Da die Seriennummer von dieser Veränderung ausgeschlossen bleibt, wird die Identität des Tags weiterhin erkannt. Diese Möglichkeit der Fälschung besteht nur dann, wenn sich die mit der Seriennummer in Verbindung gebrachten Daten auf dem eigentlichen Tag und nicht im Backend (Teil von Programmen, die auf dem Server laufen) befinden.

- Identitätsfälschung

Hat der Angreifer die Seriennummer und wenn nötig, auch Passwörter oder Schlüssel eines Tags ausspioniert, kann er sie zur Vortäuschung der betreffenden Identität nachbilden, indem er die Informationen auf ein unbeschriebenes Tag überbringt. Die Herstellung eines solchen Klons bewirkt, dass mehrere Transponder mit gleicher Identität im Umlauf sind. Vorgetäuscht werden kann auch die Identität eines autorisierten Lesegeräts, wodurch der Angreifer die Daten der Transponder mit eigenem Lesegerät auslesen kann.

- Beeinträchtigung des Datenaustauschs

Der Datenaustausch innerhalb von RFID- Systemen kann durch Denial-of-Service-Angriffe (Dienstverweigerungs-Angriffe) gestört werden. Diese haben zur Folge, dass das System in seiner korrekten Funktionsweise beeinträchtigt ist.

Ein Störsender mit künstlichem Umgebungsrauschen kann die Signale zwischen Transponder und Lesegerät überlagern, wobei ein starker Sender leicht zu entdecken ist. Ferner kann der Transponder durch Gebrauch von Lösch- oder Kill- Befehlen deaktiviert werden, vorausgesetzt der Angreifer kann die Identität eines autorisierten Lese- bzw. Schreibgerätes vortäuschen. Auf diese Weise wird der Datenaustausch unterbrochen, da das Lesegerät die Identität des Tags nicht mehr herausfinden kann oder seine Anwesenheit im Lesebereich nicht registriert.

Da reflektierende Objekte Auslöschung des elektromagnetischen Feldes bewirken und die Nähe von Metall zu einer Verstimmung der Feldfrequenz führt, kann der Transponder mittels einer Hülle, z.B. einer metallischen Folie vom Radio-Frequency-Feld abgeschirmt werden. Solche Abschirmungen müssten durch den Besitzer selbst erfolgen und würden zur Folge haben, dass nur der eine Tag beeinflusst wäre. Alle anderen im Ansprechbereich befindlichen RFID- Transponder wären nicht betroffen, weswegen diese Art der Störung eher weniger gefährlich ist.

Eine weitaus größere Gefahr stellt dagegen die Verwendung von so genannten “Blocker- Tags” dar, die dem Lesegerät die Anwesenheit einer beliebig großen Anzahl von Tags simuliert. Da das Lesegerät die große Anzahl von vergeblichen Tag-Anforderungen abarbeiten muss, wird es in Folge blockiert. Analog dazu kann die Batterie aktiver Tags durch eine Serie von Anfragen entladen werden. Die Passiven sind von dieser Bedrohung geschützt, da sie ihre Energie ausschließlich aus dem Versorgungsfeld des Lesers beziehen.

Die fortgeschrittene Technologie lässt sich auch mit doch sehr gewöhnlichen Mitteln sabotieren. So kann der Tag abgesehen von elektromagnetischer Feldeinwirkung (spezielle Sender, Mikrowellenherde) auf eine ganz konventionelle Art und Weise, wie durch Knicken, Druck- oder Zugbelastung, also physische Gewalteinwirkung zerstört werden. Eine Identifizierung kann verhindert werden, wenn der Transponder vom Trägerobjekt abgelöst wird. Ferner kann ein anderes Objekt als das Ursprüngliche ausgegeben werden, wenn der abgelöste Transponder darauf befestigt wird.

Gefahren für die passive Partei

Von den Gefahren, die von der Anwendung der RFID-Technologie ausgehen, sind auch die Verbraucher (Kunden/Arbeitnehmer) betroffen, die der passiven Partei angehören und von der Aktiven oder der Drittpartei bedroht werden. Diese Bedrohung entsteht, da die passive Partei weder Kontrolle über die auf dem Tag gespeicherten Daten hat, noch verhindern kann, dass diese unbemerkt ausgelesen werden. Das unbemerkte Auslesen kann deswegen erfolgen, da die RFID-Systeme drahtlos arbeiten. Da die RFID-Chips außerdem in Bauformen angeboten werden, die ein verstecktes Anbringen auf Objekte ermöglichen, weiß der Verbraucher nicht immer über die Existenz des RFID-Tags bescheid. Zu den Bedrohungsszenarien gehört Auswertung der Daten und Erstellung von Konsum-, Bewegungs- und Kontaktprofilen, sowie Überwachung am Arbeitsplatz, in denen Datenschützer einen massiven Einschnitt in die Privatsphäre sehen.

- Auswertung der Daten

Theoretisch kann die aktive Partei, die die volle Kontrolle über das System hat, gegen geltendes Datenschutzrecht verstoßen, indem sie die gespeicherten Datenbestände ohne Wissen und Einwilligung der betroffenen Personen weitergibt oder selbst nicht bestimmungsgemäß auswertet.

- Erstellung von Konsum- , Bewegung- und Kontaktprofilen

RFID-Tags ermöglichen eine eindeutige Kennzeichnung von einzelnen Gegenständen. Durch die Zusammenführung der Informationen aus RFID-Tags mit personenbezogenen Daten aus z.B. Kundenkarten, können erworbene Produkte weltweit eindeutig einzelnen Personen zugeordnet werden. Auf diese Weise kann man z.B. das Konsumverhalten einzelner Kunden detailliert analysieren.

Befindet sich der Transponder über längeren Zeitraum im Besitz derselben Person, können von dieser durch wiederholtes Auslesen der Seriennummer Bewegungsprofile erstellt werden (Tracking). Verbreiten sich die RFID-Systeme im Alltagsleben, so nimmt die Bedrohung der Privatsphäre zu. Mit größerer Anzahl der sich im Umlauf befindlichen Tags verbessern sich auch die Möglichkeiten des Trackings. Da die benutzten RFID-Tags eindeutige Datenspuren hinterlassen, die nicht nur auf den geographischen Aufenthaltsort, sondern auch auf die Interaktion mit anderen Personen, Betrieben und Infrastrukturen deuten, können auch Kontaktprofile angefertigt werden. Diese Entwicklung kann unter anderem am Arbeitsplatz angewendet werden, um die Anwesenheit und die Leistung des Arbeitnehmers zu kontrollieren.

Metro-Skandal

Im Oktober 2003 bekam die METRO-Group den BigBrotherAward für den Feldversuch im Extra-Future-Store in Rheinberg vom FoeBuD e.V., einem "Verein zur Förderung des öffentlichen bewegten und unbewegten Datenverkehrs e.V.“ Bei dem Award handelt es sich um einen Datenschutz-Negativ-Preis (Näheres hier). Aber warum bekommt einer der größten Handelskonzerne der Welt mit einer so fortschrittlichen Technologie nur einen derart negativen Preis?

Röntgenaufnahme rechts unten ist der RFID-Chip in der Kundenkarte zu erkennen

Sicherheitsvorkehrungen

Sicherheitsvorkehrungen sind eine Notwendigkeit, um Daten vor den Missbräuchen Dritter zu schützen. Da sehr unterschiedliche Gefahren für den Datenschutz existieren und viele Möglichkeiten bestehen ein System zu missbrauchen oder zu beschädigen, müssen verschiedene Schwerpunkte in Sachen Sicherheit gesetzt und in Form von Vorkehrungen umgesetzt werden. Im Nachfolgenden finden sich die wichtigsten Sicherheitsvorkehrungen wieder und werden auf ihre Funktionsweisen hin erläutert.

- Authentifizierung

Durch eine Authentifizierung werden die Identitäten von Personen und Programmen überprüft, um festzustellen, ob diese zu einem Zugriff auf bestimmte Daten befugt sind. Ist die Überprüfung positiv, werden diese zum Auslesen der Daten autorisiert. Die RFID-Technologie nutzt Authentifizierungen von Tags durch Lesegeräte, sowie von Lesegeräten durch Tags.

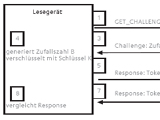

Challenge-Response-Verfahren zur gegenseitigen Authentifizierung

Um andererseits nur das Lesegerät durch den Transponder zu überprüfen, verwendet man einen Passwortschutz. Hierbei wird erst dann der Zugriff auf Daten erteilt, wenn das vom Lesegerät übertragene Passwort mit dem gespeicherten des Tags übereinstimmt. Dabei ist darauf zu achten, dass nur ein Passwort mit einer Verschlüsselung eine effektive Maßnahme vor unerlaubten Zugriffen darstellt. Kurze Passwörter ohne Verschlüsselung sind schließlich schon durch systematisches Ausprobieren ermittelbar.

- Verschlüsselung

Die Luftschnittstelle zwischen einem Tag und dem dazugehörigen Lesegerät ist vor Lauschangriffen nicht sicher. Aus diesem Grund sollte man übertragbare Daten verschlüsseln, um einem möglichen Abhören über die Luftschnittstelle entgegenzuwirken. Das „Hash-Lock-Verfahren“ ist eine Verschlüsselungsmethode bei der vor dem erstmaligen Beschreibungsvorgang eines Tags mithilfe einer Hash-Funktion eine Meta-ID als Pseudonym für das Tag erzeugt und im Tag selbst gespeichert wird. Die Berechnung ist nicht umkehrbar und das Tag ist von diesem Augenblick an gesperrt (locked). Auf Signale eines Lesegeräts reagiert das Tag lediglich noch mit dem Versand der Meta-ID. Auf diese Weise muss das Lesegerät erst den dazugehörigen Schlüssel in einer Backend-Datenbank abrufen und zum Tag übertragen. Anschließend wird das Tag entsperrt und das Lesegerät zum Datenzugriff autorisiert, sofern nach Anwendung der Hash-Funktion auf den Schlüssel seitens des Tags das Ergebnis mit seiner Meta-ID übereinstimmt.

Diese Art der Verschlüsselung ist sehr wirkungsvoll, da nicht die Inhalte selbst auf den Tags gespeichert werden, sondern lediglich die Meta-ID des Tags, die ebenso das Einzige darstellt, das auszulesen ist. Ein weiterer Vorteil dieser Methode ist außerdem die kostengünstige Herstellung der Tags, da keine großen Speicherkapazitäten erforderlich sind.

- Verwendung von Blocker-Tags

Da RFID-Tags über keinen Ein- oder Ausschalter verfügen, wie beispielsweise andere elektronische Geräte, ist zu jedem Zeitpunkt eine Aktivierung der Tags möglich ohne, dass die jeweiligen Besitzer davon etwas mitbekommen könnten. Aus diesem Grund verwendet man Blocker-Tags, die ein autorisiertes, wie auch unautorisiertes Auslesen von Tags kurzweilig verhindern. Ein Blocker-Tag hat im Gegensatz zu einem gewöhnlichen Transponder eine höhere Funktionalität, um gegenüber Lesegeräten jede mögliche ID-Nummer vortäuschen zu können. Durch die Beantwortung sämtlicher Anfragen eines Lesegeräts vermeidet ein Blocker-Tag die Identifizierung aller sich gleichzeitig in seiner Umgebung befindlichen Tags. Die tatsächlichen Tags werden so versteckt und Nutzer können ihre beispielsweise frisch eingekauften Produkte vor dem Auslesen mit Hilfe eines Blocker-Tags schützen. Um ungewollte Störungen anderer RFID-Anwendungen zu vermeiden, können die Blocker-Tags auf bestimmte Seriennummernbereiche eingegrenzt werden. Jedoch kann sich ein Nutzer nicht über die korrekte Funktionsweise vergewissern und da die Aktivierung eines Blocker-Tags über die Energie des elektromagnetischen Felds des zu blockierenden Lesegeräts erfolgt, ist der Schutz durch die zufällige räumliche Orientierung und die Distanz zwischen Tag und Lesegerät eingeschränkt.

- Kill-Befehle als dauerhafte Deaktivierung

Ein Kill-Befehl ermöglicht die Anonymisierung von Tags, indem das Auslesen dauerhaft unmöglich gemacht wird. Eine dauerhafte Deaktivierung durch Kill-Befehle am Ende der Nutzungsphase eines Tags ist zwar relativ zuverlässig, aber birgt gleichzeitig den Nachteil in sich, das zukünftige Vorteile der Technologie, wie beispielsweise die Nutzung von Daten beim Umtausch, Reparaturen oder Recycling nicht mehr zu realisieren wären. Außerdem würde man gekaufte Produkte einzeln behandeln müssen und die Kunden könnten die Deaktivierung noch nicht einmal überprüfen, außer es würde ein zusätzliches Lesegerät zur Verfügung gestellt werden. Diese Methode ist sehr zeitintensiv und würde lange Warteschlangen an Ausgängen von Geschäften nur begünstigen. Fragwürdig ist ebenso der Umstand, dass Kill-Befehle zumindest auf dem heutigen Stand lediglich die variablen Speicherzellen im Transponder, aber nicht die eindeutige Seriennummer löschen. Auf diese Art und Weise ist der Datenschutz trotz allem einem hohen Risiko ausgesetzt und schränkt die Wirksamkeit dieser Methode ein.

- Rechtliche Verpflichtungen zum personenbezogenen Datenschutz und der strafrechtliche Schutz

Das Bundesdatenschutzgesetz verpflichtet verantwortliche Stellen, die personenbezogene Daten erheben, verarbeiten oder nutzen zu konkreten personellen, organisatorischen, wie auch technischen Maßnahmen zur Datensicherung und Datenschutzkontrolle. Des Weiteren wird die Sicherheit von RFID-Systemen ebenso durch Strafbestände gewährleistet. Danach gilt es als strafbar, Daten rechtswidrig zu löschen, unterdrücken, verändern oder sie unbrauchbar zu machen. Hierbei sind Daten gelöscht, wenn sie vollständig und unwiderruflich unkenntlich gemacht werden. Bei unterdrückten Daten wird dem Autoritätsberechtigten der Zugriff entzogen und die Verwendung der Daten verhindert. Jedoch erweist es sich als schwierig, die einzelnen Auflagen der verantwortlichen Stellen zu kontrollieren oder Straftaten eindeutig nachzugehen, da RFID-Systeme teilweise sehr untransparent sind und ihre Komplexität auch insbesondere durch die zukünftigen Weiterentwicklungen die Handhabungen zusätzlich erschweren werden.

Verbesserungsvorschläge des Schutzniveaus

Die Diskussion in der Rechtspolitik um einen möglichst verträglichen Einsatz von RFID hat zum Ziel die Möglichkeiten des bestehenden Rechtsrahmens auszuschöpfen und diese auf die neuen Anforderungen einzustellen. Die folgenden Vorschläge sollen der Befürchtung durch RFID überwacht und damit im persönlichen Freiheitsempfinden eingeschränkt zu werden, entgegenwirken. Sie sind Vorkehrungen, die über das bestehende gesetzlich festgelegte Schutzniveau hinausgehen.

- Kennzeichnung von Produkten mit RFID

Eigentlich besteht keine gesetzliche Kennzeichnungspflicht für Produkte mit RFID-Tags wenn keine personenbezogenen Daten darauf gespeichert werden. Allerdings sollten sie trotzdem immer von der Industrie markiert werden, um einen verantwortungsvollen Umgang mit den Verbraucherrechten sicherstellen zu können. Dies könnte beispielsweise durch Anbringen eines bestimmten Logos auf Produkte, die mit RFID-Tags versehen sind, erfolgen. Auch Informationen über die Entfernung oder Deaktivierung der Chips für den Verbraucher wären sinnvoll. Dieser sollte einen leichten Zugang zu allen Informationen über die auf dem Chip gespeicherten Daten bekommen und auch über die Sicherheitsrisiken der Technologie, wie z.B. ein mögliches Auslesen der Tags durch Dritte, aufgeklärt werden. Eine andere Möglichkeit zur Herstellung von Transparenz des RFID-Einsatzes wäre die Kennzeichnung von Verkaufsräumen, in denen Waren mit RFID-Chips verkauft werden, durch Hinweisschilder.

- Auskunft über gespeicherte Informationen

Auch hier besteht eine Auskunftsverpflichtung gegenüber Behörden und privaten Stellen nur wenn personenbezogene Daten abgespeichert werden. Jedoch könnte das Vertrauen des Kunden in die neue Technologie durch eine Auskunftspflicht auch bei Daten, die nur den EPC betreffen, gestärkt werden. Beispielsweise könnten Leseterminals am Ausgang eines Geschäftes aufgestellt werden, an denen sich die Kunden bei Bedarf über die abgespeicherten Daten informieren können. Ihnen sollte auch die Entscheidung frei stehen, ob sie den Mikrochip aktiviert lassen wollen, um später ggf. Gewährleistungsrechte auch ohne Kassenbon geltend machen zu können, oder ob sie die gespeicherten Daten löschen wollen. Dadurch könnten sie sich selbst vergewissern, dass keine geheimhaltungsbedürftigen Informationen auf dem Tag gespeichert sind.

- Deaktivierung von Tags und Verhinderung ihres Auslesens

Den Verbrauchern sollte die Möglichkeit geboten werden, selber zu entscheiden, wie sie mit den Tags umgehen wollen und die Chancen und Risiken der Nutzung von RFID selbst abzuwägen. Sie könnten den Transponder entweder dauerhaft unbrauchbar machen durch Deaktivierungsmöglichkeiten, die im Handel (z.B. im Future-Store) bereits angeboten werden oder den Chip nur zeitweise deaktivieren. So kann der Kunde bei Bedarf durch einfaches Abreißen die Verbindung zwischen Chip und Antenne trennen und bei „Wiederanbringen“ die Aussendung der Funksignale wieder herstellen. Dadurch könnten die Verbraucher ganz gezielt das Sicherheitsniveau an die Gefährdungslage anpassen und Risiken eines Datenmissbrauchs vermeiden.

- Auditierung und Gütesiegel

Einige Verbraucherschutzverbände fordern, dass die Verwendung von RFID-Systemen auf ihre Verbraucherschutzverträglichkeit mittels Auditierungsverfahren überprüft wird. Sie sollen als Instrument der Selbstkontrolle dienen und die Möglichkeit bieten, freiwillig ein Managementsystem zum Schutz persönlicher Daten einzurichten. Das jeweilige Datenschutzkonzept kann dann von zugelassenen Gutachtern bewertet und die Ergebnisse ihrer Prüfung können veröffentlicht werden. Zudem können Gütesiegel das Vertrauen der Verbraucher stärken und den Wettbewerb um das beste Datenschutzkonzept stimulieren.

Gehe zu: Themenauswahl, Informationen zum Text

Zukünftige Entwicklung

Die RFID-Technologie bietet sowohl aus gesellschaftlicher, wie auch aus wirtschaftlicher Sicht eine Vielzahl neuer Möglichkeiten an, jedoch sollte man sich stets der zunehmenden Risiken bewusst werden, die damit als unerwünschter Nebeneffekt in Verbindung treten. Damit die bislang noch relativ neue Technologie langfristig auf dem wirtschaftlichen Markt Fuß fassen kann und die Akzeptanz in der Gesellschaft für sich gewinnt, müssen Strategien schon in der Entwicklungsphase eingespeist werden, die interne Daten und externe Kommunikationen zukünftlich vor deren Missbräuchen durch Dritte schützen können.

Gerade im Bereich der Kennzeichnung von Produkten besteht für die RFID-Technologie eine große Chance, sodass mit einem starken Zuwachs der Technologie in der Welt des Alltags zu rechnen ist. Im Einzelhandel kann durch zunehmende Identifikation von Produkten eine umfassende Datensammlung angelegt werden, die auch der Analyse eines individuellen Kaufverhaltens von Einzelpersonen dienen kann. Derartige Informationen verstärken zwar die Angebotsanpassung an den Kunden, jedoch können durch die gekennzeichneten Produkte ebenso Verbindungen zu den Kundeninformationen hergestellt werden. Hierbei spielt der Datenschutz eine entscheidende Rolle.

Hersteller von Produkten profitieren insoweit von der zukünftlichen Entwicklung der neuen Technologie als dass sie ihre Geräte beispielsweise derart konfigurieren, dass lediglich noch Ersatzteile desselben Herstellers eingesetzt und akzeptiert werden können. So kann die Produktion und Verbreitung von billigen Plagiaten auf dem Markt eingegrenzt werden. Daraus resultieren jedoch Nachteile für die Kunden, denn sie würden zum Beispiel nur noch Tintendruckerpatronen der gleichen Marke kaufen können, wären also stark eingeschränkt und hätten nicht mehr so viele Alternativen in unterschiedlichen Preisklassen zu ein und demselben Produkt, wie es zurzeit noch der Fall ist. Beispielsweise stattet das Unternehmen „Convenient Food“ ihre Verpackungen mit für die jeweilige Region passend codierten RFID-Tags aus, die ausschließlich Mikrowellengeräte derselben Region mit zusätzlichen Informationen, wie der Zubereitungszeit versorgen. So lassen sich auf beiden Seiten Vor- und Nachteile der neuen Technologie festhalten, wobei ein wesentlicher Vorteil ein vereinfachter Umtausch von Waren wäre oder Reparaturprozesse, sofern eine ausreichende Datensicherheit vorhanden wäre, die Nutzer vor dem Auslesen der Tags durch Dritte schützen würde.

Im Bereich der Automobilindustrie könnten mit RFID-Tags ausgestattete Neuwagen zum Beispiel automatisch auf ihr Alter von Ersatz- und Austauschteilen überwacht werden, sodass Werkstätte sehr zeitig reagieren könnten. Wobei auch hier eine feste Bindung zwischen Herstellen, ihren Produkten und den jeweiligen Werkstätten herrschen würde. Unternehmensgründer, die nicht vertraglich an mehrere Hersteller gebunden wären, hätten eine eingeschränkte Flexibilität in der Reparatur von Fahrzeugen, da für jeden Typ nur noch das jeweils vom Hersteller selbst fabrizierte Ersatzteil akzeptiert werden könnte. Generell werden Kleinunternehmer vor neuen Herausforderungen stehen, da man sich bei einem Betrieb offener RFID-Systeme dazu verpflichtet so genannte Logfiles aller im Kommunikationsnetz entstehender Transaktionen langfristig aufzubewahren. Dies impliziert stets wachsende Kosten im Bereich der Datenspeicherung und des Datenmanagement. Ebenso müssen neue Investitionen für spezialisiertes Fachpersonal getätigt werden, was wiederum den positiven Nebeneffekt von neuen Arbeitsplätzen mit sich bringt.

Im Bereich des Personalwesens wird man durch die RFID-Technologie wesentlich mehr auf die Optimierung von Prozessen und die Ermittlung von personenbezogenen Daten zur Leistungskontrolle eingehen können, indem man in Eingangsbereichen von Unternehmen, aber auch in sicherheitsrelevanten Bereichen Routenkontrollen anstellt, die unter anderem die die Lauf- Aufenthalts- oder Pausenzeiten erfassen.

Der Freizeitbereich könnte in naher Zukunft gleichermaßen von RFID-Systemen eingenommen werden, da gerade die Zutrittskontrollen sich mithilfe von RFID viel effektiver gestalten ließen. Ein Vorreiter auf diesem Gebiet ist sicherlich die Fußballweltmeisterschaft im vergangenen Jahr 2006 gewesen bei der jeder Besucher eine elektronisch ausgezeichnete Karte mit seinen personenbezogenen und nicht übertragbaren Daten besaß. Generell sollten Eintrittskarten zu größeren Veranstaltungen RFID-Tags beinhalten, die automatisch den Einlass regeln würden. Lange Wartezeiten wären so vermeidbar und der Schwarzhandel würde unterdrückt werden können, da jede Karte sich eindeutig nur einer Person zuordnen ließe. Durch dieses Vorgehen könnte beim Verlust einer Karte problemlos eine neue ausgestellt werden, da sich die personenbezogenen Daten in der Datenbank befänden.

Allgemein ist eine Steigerung in der Leistungsentwicklung von RFID-Systemen zu erwarten und gleichzeitig ist mit einer Senkung der Preise zu rechnen. Abgesehen von einem ausgewogeneren Preis-Leistungsverhältnis werden die einzelnen Bestandteile immer weiter miniaturisiert werden bei zeitgleich höheren Aufnahmekapazitäten und größeren Reichweiten. Besonders betroffen von der Weiterentwicklung der RFID-Technologie werden die Anwendungsbereiche Überwachung, Automatisierung, Steuerung, Kenzeichnung von Waren, Objekten, sowie Personen, Entsorgung, Instandhaltung und Reparatur sein.

Auf einige Beispiele für die Verbesserung, wie auch für die Verschlechterung der Lebensumstände durch die Weiterentwicklung der RFID-Technologie für einzelne Personengruppen wurde schon eingegangen. Jetzt kommt es darauf an, die wachsenden Risiken zu erkennen, die alle Personenkreise umfassen. Die RFID-Technologie wird sich zunehmend flächendeckend ausbreiten und hinzu kommen spontane Vernetzungen, durch die das System eine immer größer werdende Komplexität annimmt. Auf diese Art und Weise werden einzelne Interaktionen immer undurchsichtiger und erhöhen die Gefahr von unerkannten Missbräuchen. Um dem entgegen zu wirken müssen vorzeitig individuelle Sicherheitsvorkehrungen den einzelnen Geräten angepasst werden. Auf diesem Hintergrund steigert sich die Abhängigkeit von technischen Prozessen.

Eine Transparenz des Systems stellt die Basis dar, auf der Vertrauen zu den zukünftigen Nutzern von RFID-Technologien geschaffen werden kann. In diesem Zusammenhang ist ebenfalls die erhöhte Sicherheit für den Datenschutz zu betonen, die vorhanden sein muss. Die zukünftigen Nutzer spielen eine sehr wichtige Rolle, da es für sie nicht nur gilt, die Prozesse übersichtlich und nachvollziehbar zu gestalten oder die personenbezogenen Daten zu schützen, sondern sie ebenso mit Informationen über die Entwicklung der Technologie zu versorgen sind. Die Massenmedien müssen den potentiellen Nutzern stets auf den neusten Stand der Dinge bringen, da erst über diesen Weg ein Projekt aufgrund der medialen Resonanz gesellschaftliche Anerkennung und Akzeptanz ernten kann, um sich auf dem wirtschaftlichen Markt zu etablieren.

Somit ist zu erwarten, dass die Aufmerksamkeit der Medien hinsichtlich der RFID-Technologie sich in den nächsten Jahren steigern wird, wobei sich jetzt schon herauskristallisiert, dass eher auf die Risiken als auf die Chancen von RFID eingegangen wird. Es herrscht einfach noch zu große Unsicherheit und zu wenig Vertrauen gegenüber den Datenschutzmaßnahmen. Ob zukünftlich die Risiken weiter in den Vordergrund treten oder doch durch die Chancen und zuverlässigen Sicherheitsmaßnahmen übertrumpft werden können, lässt sich nicht eindeutig vorausschauen, sodass man sich bis es soweit ist in Geduld üben muss.

Gehe zu: Themenauswahl, Informationen zum Text

Zusammenfassung

Die Radiofrequenz-Identifikation, kurz RFID genannt, ist die neue Warenmarkierungstechnologie, die eine kontaktlose Erkennung und Überwachung der Objekte ermöglicht. Die jeweils aus einem Transponder und einem Lesegerät bestehenden RFID-Systeme können sich dabei in Bezug auf Energieversorgung, Frequenzbereiche, Sendereichweite sowie Speichervolumen unterscheiden. Aufgrund von Beschleunigung, Erhöhung der Transparenz und Vereinfachung der Prozesse konnte diese technologische Errungenschaft in viele Lebensbereiche vordringen, von Wirtschaft und Handel über öffentliche Verwaltung bis hin zu Militär, Forschung und Implantationen in den tierischen und menschlichen Körper. Die Anzahl der Einsatzgebiete von RFID wird immer größer und die Einsatzmöglichkeiten immer unterschiedlicher.

Sehr verschieden sind auch die Reaktionen auf diese technologische Entwicklung. Die einen loben sie in höchsten Tönen und sehen in ihr zahlreiche neue Chancen, die anderen prophezeien die Entstehung eines Überwachungsstaats und des gläsernen Bürgers.

Vor allem bedenklich ist jedoch eine zu einseitige Betrachtung der neuen Technik. Deswegen sollte man der Euphorie genau so, wie der Hysterie RFID gegenüber mit Vorsicht begegnen. Wie jede neue Technologie ist auch diese mit Gefahren verbunden, die man nicht unterschätzen darf. Diese betreffen sowohl die aktive Partei, die die RFID-Systeme betreibt als auch die passive Partei, die diese mehr oder weniger freiwillig nutzt.

Mit den Gefahren steigt die Verantwortung, die aufgebracht werden muss, um den Einsatz von RFID sozialverträglich zu machen. Der Fortschritt mag nicht aufzuhalten sein und der Alltag wird in der Zukunft weiter vertechnologisiert, doch der potentiellen Gefährdung der Privatsphäre, dem Verlust der Anonymität und der Bedrohung von bürgerlichen Freiheiten sollte schon frühzeitig entgegengewirkt werden. Hier bedarf es unter anderem einer strengen Durchsetzung sinnvoller Kontrollen und technischer Sicherheitsmaßnahmen. Zum bewussten, verantwortungsvollen Umgang mit RFID gehören außerdem die Aufklärung des Verbrauchers über den Einsatz der Transponder und den darauf gespeicherten Daten, sowie die anschließende Möglichkeit, sich für ein Produkt ohne den Chip zu entscheiden oder denselbigen deaktivieren zu können.

Gehe zu: Themenauswahl, Informationen zum Text

Autoren: Katharina Günter, Katharina Roszyk, Luisa Stelle

Quellen

- www.info-rfid.de

- www.foebud.org

- www.future-store.org

- www.rfid-ready.de

- www.datenschutz.de

- ww.bsi.de

- www.heise.de

- www.rfid-jounal.de

- www.wikipedia.org

- www.rfid-information.de

- www.roman.ch

Gehe zu: Themenauswahl